Возможности

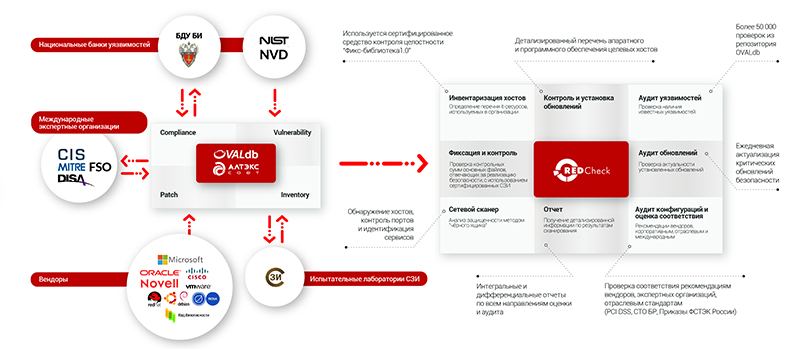

Сканер безопасности RedCheck обладает богатым функционалом и призван решать широкий круг задач в повседневном цикле управления безопасностью IT-инфраструктуры предприятия. Помимо сетевых и системных проверок на уязвимости, его функциональные возможности усилены средствами контроля соответствия, механизмами оценки защищенности СУБД и систем виртуализации, средствами патч-менеджмента, контроля целостности и рядом других не менее важных функций. RedCheck создает "моментальный снимок" состояния безопасности системы, позволяет обнаружить ошибки администраторов и выполнять аудит системы для оценки соответствия политикам и стандартам безопасности.

Вы администратор и хотите

знать о RedCheck все?

знать о RedCheck все?

Скачайте техническую брошюру!

19.04.2024

19.04.2024